Utiliser ses propres certificats avec pfSense

Divulgâchage : Parce qu'il est bien plus sûr de s'y connecter en HTTPS lorsqu'on le configure, voici comment ajouter ses propres certificats à pfSense.

Comme vous le savez déjà, nous utilisons un pare-feu pfSense à la maison et je ne saurais trop vous conseiller de faire de même tant il nous rend service ; lorsqu’il supprime les publicités et trackers, sécurise nos requêtes DNS et bascule sur la connexion de secours lorsque la fibre tombe en panne...

Mais la configuration d’un pare-feu ne serait pas complète si on ne portait pas un peu attention à la connexion à l’interface Web. Comme bien d’autres équipements réseaux, la configuration par défaut n’est pas sécurisée ; elle est soit en clair ou utilise un certificat auto signé.

Les butineurs demandent alors une validation manuelle lorsque vous vous y connectez et si vous supprimez vos traces, vous redemande de valider à chaque fois. Du coup, vous ne faites plus attention au certificat vraiment utilisé et c’est la porte ouverte à une attaque 😭.

Pour plus de sécurité, il est donc essentiel de le configurer pour utiliser des certificats signés par une autorité inclue dans vos butineurs. Comme nous utilisons déjà une PKI pour nos autres service (i.e. VitalPBX), nous allons configurer pfSense pour qu’il utilise un certificat généré par nos soins.

Téléverser son certificat

Comme vous êtes déjà des pros de la création de certificats, je

pars du principe que vous avez déjà vos deux fichiers disponibles (la

clé dans pfsense.pem, le certificat dans

pfsense.crt). Petit truc à savoir, lorsque vous ajoutez les

extensions, n’oubliez pas d’ajouter un nom alternatif avec l’adresse

IP de votre pare feu, ça peut vous sauver la vie en cas de problème

DNS 😉.

Comme pfSense est un vrai produit de sécurité, vous pouvez

très facilement importer vos certificats. Pour ça, il faut passer par le

menu System / Cert. Manager, aller dans l’onglet

Certificates et enfin, cliquer sur  .

.

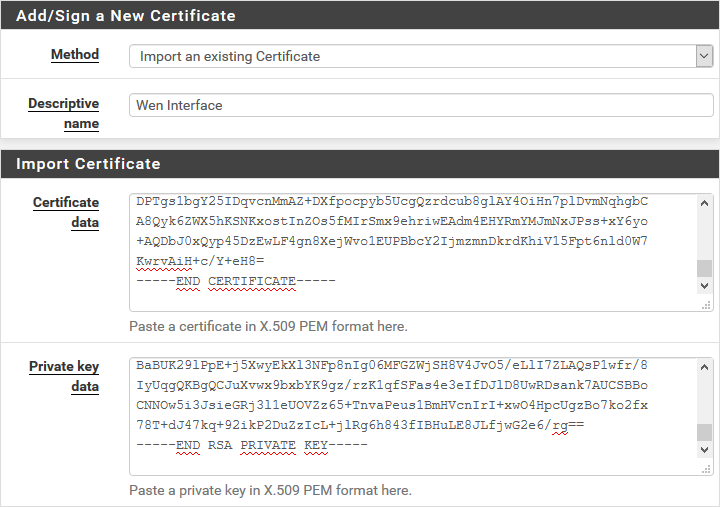

La nouvelle page vous permet d’ajouter un certificat dans la base de votre pare feu, dans notre cas, nous l’utilisons comme suit :

- Method : assez logiquement, on choisit import an existing Certificate, ce choix va modifier l’affichage du reste du formulaire, en ne gardant que les champs qui vous seront utiles,

- Descriptive name : n’a d’autre but que de vous permettre de reconnaître vos certificats, mettez-y quelque chose qui vous paraisse clair,

- Certificate data : contient le certificat au format

PEM (codé en base64 et avec les lignes

BEGIN CERTIFICATEetEND CERTIFICATE), - Private key data : contient la clé au format PEM également.

Pour les petits malins qui voudraient cracker la clé dans la capture d'écran, ne perdez pas votre temps à emettre du carbone, ce certificat n'a été créé que pour l'exemple.

Vous pouvez alors cliquer sur  .

.

Modification de la configuration

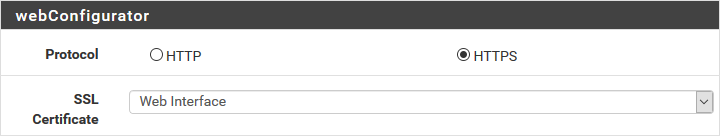

Maintenant que le certificat est dans la boite, on va demander à pfSense de l’utiliser pour les connexions sur l’interface web.

Pour ça, on va dans le menu System / Advanced et on reste sur l’onglet par défaut (Admin Access). Nous n’avons alors qu’à configurer deux champs :

- Protocol : si ça n’était pas déjà le cas, on choisi

bien évidement

HTTPS, - SSL Certificate : on choisit le certificat qu’on vient d’importer (d’où l’importance du nom)

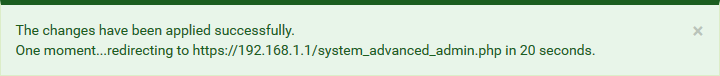

On clique alors sur  et on attend que le serveur web mette sa

configuration à jours.

et on attend que le serveur web mette sa

configuration à jours.

Et après ?

- C'est quoi une PKI ?

-

19 septembre 2019 À force d'en parler, c'est presque devenu un buzzword vide de sens. Démystifions donc ce concept pour voir ce qu'il apporte et comment s'en servir à propos.

- Créer une PKI avec XCA

-

26 Septembre 2019 Parce que la création des certificat est plutôt complexe, je préfère utiliser des outils graphiques plus intuitifs. Aujourd'hui, je vous montre comment créer une autorité de certification (CA) et un certificat pour serveur web.

- Supprimer les publicités avec pfSense

-

8 octobre 2018 Pour supprimer les publicité de manière globale, autant le faire à la source, via le pare-feu du réseau. Ça tombe bien, pfSense dispose d'un package qui le fait pour nous et on va vous montrer comment.

- Configurer son DNS personnel avec pfSense

-

24 juin 2019 Quelle que soit votre raison, il est toujours pratique d'avoir son propre serveur DNS. Comme on va le voir, avec pfSense, c'est simple comme bonjour.