Bruteforce de Nortel IP-8815 avec Hydra

Divulgâchage : Votre téléphone IP-8815 est bloqué par un mot de passe que vous ne connaissez pas... Il est peut être possible de le trouver en laissant cette tâche ingrate à un programme fidèle, Hydra. voici comment procéder.

Lorsque nous avons acquis nos téléphones IP-8815, nous avions eu de la chance car ils n'étaient pas bloqués et nous avons pu les réinitialiser directement via le téléphone.

Mais certains n'ont pas eu notre chance et ont récupéré des téléphones bloqués par un mot de passe : sur l'interface web, mais aussi sur le téléphone lui-même. Impossible donc de le réinitialiser facilement.

Alors, avant de sortir le fer à souder en espérant viser le bon composant électronique (et tout casser), tenter des combinaisons au hasard (et devenir fou), ou attaquer votre correspondant en justice pour inadéquation de la chose vendue (et bénéficier d'un non lieu), on vous propose une alternative.

Pour certains firmware, vous pourriez composer le

**73639[MAC]##oùMACest le numéro d'adresse MAC (inscrit au dos, et à l'intérieur du téléphone), et où les lettres se composent via la touche correspondante (e.g. A, B et C sont sur la touche 1). Personnellement, cette technique n'a pas marché sur les nôtres.

On va demander à un programme de trouver le mot de passe de l'interface web en les tentant tous et nous avertir lorsqu'il aura fini. On appelle ça un brute force si on jargonne en anglais, ou une attaque par force brute si on veut faire plus chic.

Par contre, on ne dit pas qu'on invoque la force brutale (je vous assure que je l'ai vu dans des rapports). Ça fait Star Wars mais ça montre surtout que vous avez utilisé un traducteur automatique.

Obtenir Hydra

Hydra est un logiciel spécifiquement conçu pour tenter des authentification avec un ensemble de logins et mots de passes jusqu'à tomber sur la bonne combinaison. Exactement ce dont on a besoin aujourd'hui.

Il a été développé à la grande époque (l'époque où je suis tombé dans la marmite, début des années 2000 ; toute personne vous disant que c'était mieux avant est un vieux réac, et ceux qui disent que c'est mieux maintenant sont des jeunes novices qui manquent d'expérience) par l'équipe THC dont les membres se sont reconvertis ensuite dans l'industrie de la sécurité informatique. N'ayant pas été égalé depuis, on continue de l'utiliser.

Linux

Si vous êtes sur un Linux, vous pouvez installer le paquet

hydra (en ligne de commande) ou même hydra-gtk

pour avoir une interface graphique. Sur ubuntu, vous pourriez utiliser

cette ligne :

sudo apt-get install hydra-gtkPour centos, il faudrait d'abord activer les dépôts EPEL

mais ensuite, vous aurez le paquet hydra.

Windows

Il existe plusieurs version de Hydra pour Windows (chez clubic) mais comme je ne sais pas qui les a compilé et donc si les fichiers sont sains ou s'il s'agit de chevaux de Troie, je vous laisse choisir…

Personnellement, si vous hésitez, préférez l'option suivante avec Kali.

Kali

Personnellement, c'est encore la méthode que je préfère car elle évite de polluer mes systèmes par des outils que je n'utiliserai qu'une fois.

Pour ceux qui ne la connaissent pas, Kali Linux est une distribution regroupant tout un tas d'outils de tests de pénétration et, comble de bonheur, peut s'utiliser sans l'installer.

Je vous conseille donc de télécharger Kali Linux et de graver l'image ISO sur un DVD. Une fois le DVD prêt et inséré dans un ordinateur, redémarrez-le et laissez démarrer Kali.

Pour les utilisateurs de Windows 10. Il se peut qu'il triche et (re)démarre toujours Windows. Petit truc : lorsque vous cliquez sur redémarrer (dans le menu ou sur l'écran d'accueil), laissez la touche majuscule enfoncée et votre Windows vous proposera alors des menus pour accéder au BIOS/UEFI et, in fine démarrer depuis le DVD.

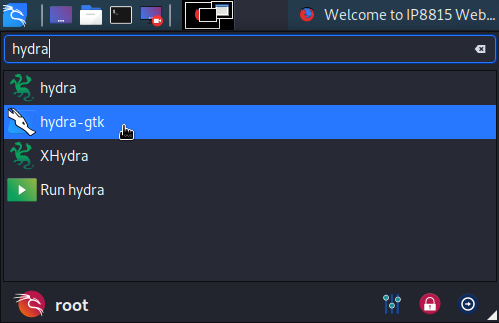

Une fois le système démarré, vous pouvez lancer Hydra via le menu (icone bleue avec le dragon), et plutôt que chercher, vous pouvez taper hydra et il vous proposera des résultats pertinents (sans même avoir besoin de vos données personnelles et vous géolocaliser. Cortana, Siri et Alexa, je vous vois 😉).

Utiliser Hydra

Suivant vos systèmes et la version que vous utilisez, les menus peuvent changer légèrement, mais comme ces interfaces graphiques ne sont que des décorations autour de l'outil en ligne de commande, quelle que soit votre version, vous devriez vous en sortir.

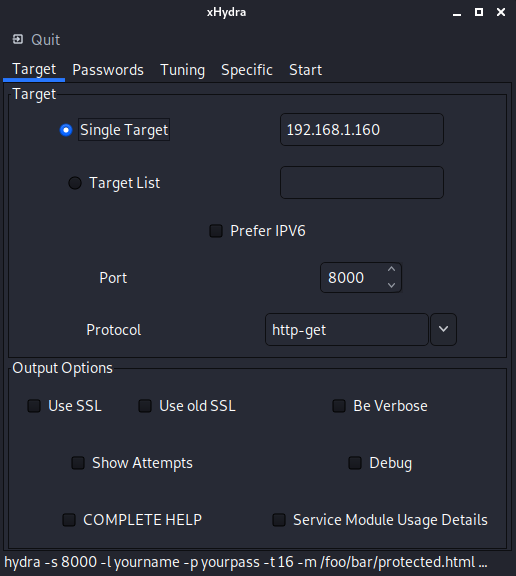

Target

Le premier onglet permet de configurer l'application ciblée par notre attaque en force brute. Nous allons ici renseigner les paramètres correspondant à l'interface web de configuration de notre IP-8815.

- Single Target : pour l'adresse IP du téléphone,

dans notre cas,

192.168.1.160, - Port : pour le numéro de port TCP, pour les

IP-8815,

8000, - Protocol : pour la méthode d'authentification

utilisée, pour les IP-8815,

http-get.

Les autres champs ne nous intéressent pas. On peut alors cliquer sur l'onglet suivant (Password).

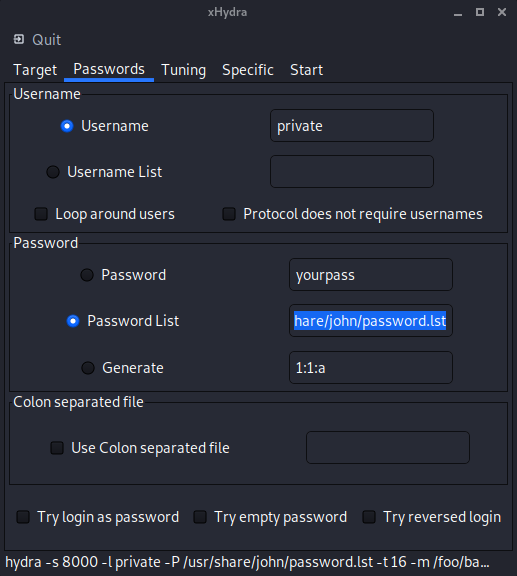

Password

Cet onglet permet de personnaliser l'attaque proprement dite en choisissant les ensembles d'identifiants (login et mots de passes) à tester.

- Username : on choisit username et on

renseigne le nom d'utilisateur unique des IP-8815,

private - Password : on choisit Password list et en cliquant dans la zone, on choisit le fichier contenant la liste des mots de passes à utiliser.

Vous pourriez chercher et télécharger vos propres fichiers de mots de

passes. Sur Kali, il y en a déjà de fournis dans

/usr/share/john/password.lst.

Vous pourriez cocher les cases en bas de cet écran (pour nous, ça n'était pas utile). On peut alors passer à l'onglet suivant, Specific (parce que nous n'avons rien à changer dans Tuning).

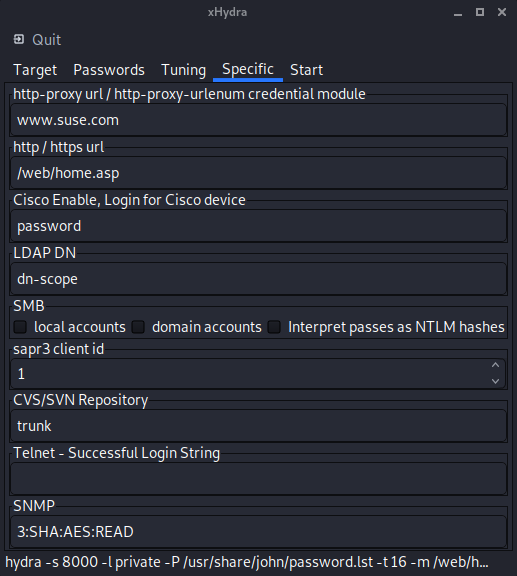

Specific

Cet écran permet de configurer bien trop de choses à la fois mais nous devons passer par ici car nous devons renseigner la page de l'interface web du téléphone que nous voulons accéder pour que Hydra puisse tenter des authentifications.

- http / https url : correspond au chemin dans

l'adresse de la page à tester, pour notre téléphone,

/web/home.asp

Nous n'avons ici rien d'autre à configurer et pouvons laisser les valeurs par défaut. On passe alors au dernier onglet, Start.

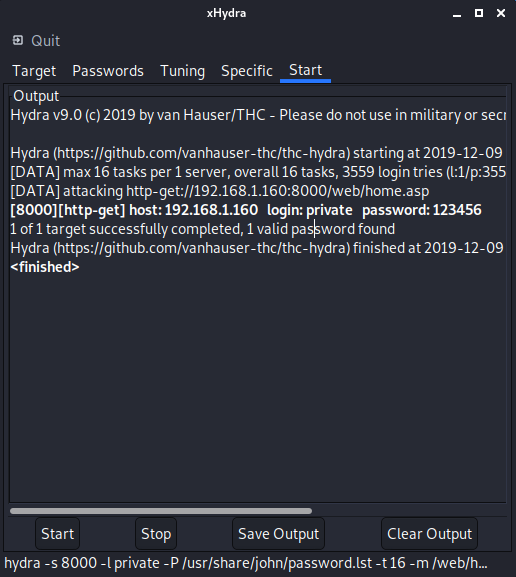

Start

Difficilissime étape, on clique simplement sur le bouton Start (en bas) et on attend que la magie opère.

Dans notre cas, le mot de passe était particulièrement facile et il n'a fallu que 3559 tentative pour découvrir qu'il s'agissait de

123456. Si le mot de passe de votre téléphone est plus long, il faudra peut être attendre un peu plus.

Maintenant, il n'y a plus qu'à se connecter sur le téléphone avec le mot de passe qu'Hydra vous a gentiment découvert.

Recharger la configuration

Avec tout ça, on en oublie presque qu'on est là pour ré-initialiser le téléphone. Pour ça, on clique sur Load default configuration (en bas du menu à gauche).

On clique alors sur Load et on attend que le téléphone

finisse de redémarrer.

Une fois redémarré, le téléphone est alors comme neuf et

n'est plus bloqué (mot de passe sur le téléphone directement). Pour

info, l'interface web étant revenue à ses réglages par défaut,

le mot de passe est maintenant lip.

Sécuriser votre téléphone

Si vous ne voulez pas être victime de cette attaque à votre tour, ça serait dommage après tous ces efforts, vous pouvez utiliser, conjointement, les deux solutions suivantes :

- Utiliser un mot de passe fort, c'est à dire long et complexe,

- Utiliser un réseau dédié, et éviter que n'importe qui puisse se connecter sur vos téléphones.

Bien sûr, ça n'empêchera pas une attaque physique. En se connectant

directement sur le téléphone (ou en en volant un) mais ça sera toujours

plus efficace que de les laisser trainer sur le LAN avec

123456 comme mot de passe.

Et après

Maintenant que votre téléphone est débloqué, vous pouvez le configurer.

- Configuration de téléphones IP-8815

-

1 avril 2019 Maintenant que nous avons deux lignes téléphoniques et un IPBX pour les gouverner toutes, on va pouvoir se la jouer pro avec des téléphones SIP.

- Configuration d'un serveur SIP VitalPBX

-

25 mars 2019 Maintenant que nos lignes analogiques sont gérées par une passerelle, il reste à l'interconnecter avec nos téléphones IP. Pour cela, nous allons installer un serveur SIP, VitalPBX, pour enregistrer et faire communiquer tout nos équipements.